Bonjour à toutes et à tous,

En 2018, nous nous sommes lancés dans un défi un peu fou : vous parler de Cybersécurité. Face à la montée de ces risques, nous avions alors décidé qu’il était important de communiquer sur le sujet et de vous apporter notre concours pour mieux vous informer et vous préparer à ces nouveaux dangers… C’est alors qu’est née notre Newsletter dont nous vous présentons la 20ème édition aujourd’hui.

Nous sommes donc très fiers de pouvoir à nouveau vous présenter cette actualité qui, vous le comprenez, a une saveur bien particulière pour nous en cette 20ème édition…

Merci à tous pour votre fidélité !

Bonne lecture,

Christophe Borry

CISO (Chief Information Security Officer) du Crédit Agricole Pyrénées Gascogne

La biométrie, la géolocalisation, notre activité sur les réseaux sociaux, les recherches et la navigation sur le web, voire la vidéosurveillance… Tous ces éléments augmentent les risques d’atteintes à la vie privée.

Afin d’y voir plus clair, revenons en détail sur les dispositions encadrées par le RGPD (Règlement Général Sur la Protection des Données) :

Les droits des utilisateurs :

Le droit d'accès : Toute personne physique peut exercer son droit d’accès aux données qui la concernent par simple demande au responsable de traitement d’un organisme privé ou public (article 12 du RGPD). Il peut s’agir par exemple de demander à un service Internet l’accès à son dossier.

Le droit d'opposition : C’est la possibilité pour toute personne physique de s’opposer à ce que ses données à caractère personnel soient utilisées à des fins de prospection commerciale, et ce, sans avoir à se justifier. Tout le monde peut en effet refuser d'apparaître dans certains fichiers notamment commerciaux ou de voir communiquer des informations sur soi à des tiers.

Le droit de rectification et de radiation : l'exercice du droit d'accès permet à la personne concernée de pouvoir contrôler l'exactitude des données et au besoin de les faire rectifier. Le responsable du traitement doit prouver qu'il a effectué les modifications demandées et envoyer une copie de l'enregistrement modifié.

Le droit à l'oubli : les données doivent être conservées pour une durée limitée. Cette disposition donne en outre la possibilité pour un individu de demander le retrait de certaines informations qui pourraient lui nuire.

Les obligations des entreprises qui collectent des données :

L'information des utilisateurs : tout individu a le droit de savoir s’il est fiché ou recensé ainsi que de connaître la teneur des fichiers dans lesquels il est recensé.

L'autorisation de la Cnil : Certains traitements informatiques qui présentent des risques d'atteinte aux droits et aux libertés (comme ceux relatifs aux données de santé) doivent, avant leur mise en œuvre, être soumis à l'autorisation de la Cnil.

La conservation des informations : Le responsable d’un fichier doit impérativement définir une durée de conservation des fichiers sur lesquels figurent des données personnelles. Ce délai se doit d’être raisonnable et cohérent face à des objectifs définis au préalable.

La sécurité et la confidentialité des données : Tout responsable du traitement des données a l'obligation d'assurer la sécurité et la confidentialité des données contre la destruction, la diffusion ou l'accès non autorisé. L'accès aux données est réservé uniquement aux personnes désignées ou à des tiers qui détiennent une autorisation spéciale et ponctuelle (service des impôts, police par exemple.)

Le non-respect de ces obligations peut engager la responsabilité civile et pénale d’une entreprise. Les amendes inhérentes à ces manquements peuvent aller jusqu’à 4 % du chiffre d'affaires annuel…

|

|

C’est la société Microsoft elle-même qui a exhorté les utilisateurs de Windows à installer immédiatement une mise à jour de sécurité après que leurs chercheurs ont découvert une grave vulnérabilité dans le système d'exploitation.

PrintNightmare

La faille de sécurité, connue sous le nom de PrintNightmare, affecte le service d’impression de Windows, Print Spooler.

L’affaire a débuté à cause des chercheurs de la société de cybersécurité Sangfor qui ont accidentellement publié un guide pratique pour exploiter cette faille.

Les chercheurs ont en effet tweeté fin mai qu'ils avaient trouvé des vulnérabilités dans Print Spooler (le serveur d’impression de windows), service qui permet à plusieurs utilisateurs d'accéder à une imprimante.

Ils ont dans le même temps publié par erreur une démonstration de leur trouvaille en ligne, publication qu’ils ont ensuite supprimée, mais pas suffisamment vite… Celle-ci a été diffusée largement en ligne, y compris sur le site de développeurs GitHub.

La société Microsoft a averti que les pirates qui exploiteraient la vulnérabilité pourraient installer des programmes, afficher et supprimer des données ou même créer de nouveaux comptes d'utilisateurs avec des droits d'utilisateur complets.

En résumé, cette faille permet potentiellement de donner aux pirates le contrôle de votre PC ! La dernière version Windows 10 n'est pas la seule version affectée ; Windows 7, dont Microsoft a décidé de mettre fin au support l’année dernière, est également vulnérable à cette faille.

Malgré le fait que Microsoft ait annoncé qu'il n’y aurait plus de mise à jour sur le système d’exploitation Windows 7, la société a publié un correctif pour son système d'exploitation vieux de 12 ans, soulignant la gravité de la faille PrintNightmare.

"Nous vous recommandons d'installer ces mises à jour immédiatement", a déclaré la société. La mise à jour de sécurité actuelle est cumulative, ce qui signifie qu'elle contient également des correctifs précédents pour les problèmes de sécurité précédents.

Cette affaire n’est que la dernière d’une série d’alertes qui ont frappé le géant technologique au cours des deux dernières années.

La société a été impliquée dans des problèmes de sécurité, notamment en 2020, lorsque la National Security Agency a alerté Microsoft d'une faille majeure dans son système d'exploitation Windows qui pourrait permettre aux pirates de se faire passer pour des sociétés de logiciels légitimes.

Cette année, c’est le serveur de messagerie « Exchange » de Microsoft qui a essuyé une attaque liée à une faille de sécurité. Ce sont des centaines de milliers d'utilisateurs qui ont été ciblés après que quatre vulnérabilités du logiciel de messagerie ont permis à des pirates d'accéder aux serveurs du service de messagerie.

Microsoft a également fait partie des cibles de l’attaque dévastatrice dont a été victime SolarWinds .

Voici une nouvelle affaire de Ransomware (Rançongiciel) qui touche à nouveau une commune française.

La mairie de Villepinte en Seine-Saint-Denis a été victime, en date du 29 juin, d’une attaque informatique réalisée à l’aide d’un Ransomware qui a immédiatement paralysé son système d’information. Un communiqué laconique de la municipalité sur son site web expliquait que : « Suite à un problème technique, une grande partie des services municipaux seront difficilement joignables, depuis mercredi 30 juin, par téléphone et courriel. Nous vous prions de nous excuser pour la gêne occasionnée ».

Afin de pallier à cet arrêt du fonctionnement de ses services, la mairie de Villepinte a immédiatement mis à disposition de ses usagers une liste de numéros de téléphone mobile dédiés aux différents services de la municipalité ainsi qu’une adresse Gmail pour que les habitants puissent contacter les principaux services de la commune. L’accueil physique restant le mode privilégié pour les usagers, en attendant la résolution de l’attaque.

Le groupe GRIEF à l’origine de l’attaque

Le gang de cybercriminel au patronyme évocateur, GRIEF, n’a pas attendu le refus de versement de rançon pour rendre public son exploit. Il a en effet revendiqué cette cyber attaque sur le réseau TOR (réseau du DarkWeb, dédié aux activités anonymes). Les hackers ont dans la foulée divulgué un échantillon des données volées à la ville, pour prouver leur méfait.

Même si ce groupe de cybercriminel est encore peu connu (ses premiers faits d’armes ont été repérés début juin), celui-ci a déjà à son tableau de chasse une dizaine de victimes hors de l’hexagone…

Le gouvernement au secours de l’administration

En 2020, le nombre de cyberattaques contre les entreprises et les administrations a été multiplié par quatre en France. Ce chiffre, au regard des premiers mois de l’année 2021, ne va faire que croître dans les mois à venir…

C’est dans ce contexte de hausse inquiétante que le gouvernement a annoncé au mois d’avril son souhait de concentrer les efforts nécessaires pour lutter contre la cybercriminalité et renforcer la sécurité numérique.

La recrudescence des fuites de données de santé ou des cyberattaques par ransomware sur des administrations ou des entreprises clés de notre économie ont conduit à la création d’un grand plan d’accélération. Ce plan décidé par le Président Emmanuel Macron sera doté de 1 milliard d’euros et sera intégralement tourné vers les investissements pour lutter contre les cyberattaques qui paralysent des fonctions vitales de la vie citoyenne.

L’arnaque est toujours très bien montée, les clients ciblés reçoivent en effet un mail indiquant que la validation de leur commande nécessite une action de leur part… Or, comme ils n’ont rien commandé, les victimes potentielles sont tentées de répondre à ce message qui semble légitime... C’est là que le piège se referme sur eux :

Pensant qu’il s’agit d’un mail légitime du site de paiement mais que la transaction elle, est malhonnête, le client paniqué peut être amené à cliquer sur le lien de contestation. C’est alors qu’il est dirigé vers un faux site où il saisira ses coordonnées confidentielles réutilisées ensuite par les fraudeurs pour réaliser de vraies opérations frauduleuses…

Notre conseil :

Si vous avez un doute sur une transaction, ne cliquez jamais sur le lien présent dans le mail, mais connectez-vous plutôt à votre compte client en ouvrant une nouvelle page web sur votre navigateur pour en vérifier les informations.

Que ce soit à l’occasion de vos recherches pour une nouvelle voiture, ou bien à propos du contenu vidéo que vous regardez, un certain nombre d’informations sont collectées puis stockées et analysées afin de vous proposer ultérieurement des publicités ou du contenu en rapport avec vos précédentes recherches.

Cette démarche a pour objectif de personnaliser à l’extrême vos intentions d’achats… Tout cela est possible grâce (ou à cause) des cookies, sortes de petits cailloux que vous laissez au bord du chemin au cours de votre navigation.

Bien que très présent, les cookies ne sont pas les seules traces que vous laissez sur Internet. Les photos et vidéos que vous postez sur votre réseau social préféré, les informations que vous fournissez à l’inscription sur un nouveau site, sont tant d’informations qui sont récupérables et utilisables par une tierce personne. Sans en avoir véritablement conscience, les publications que vous postez sur la toile peuvent aussi avoir un impact significatif.

En voici une illustration très parlante avec cette publicité belge à l’initiative de la Fédération Belge du secteur financier: https://www.dailymotion.com/video/xx06es

La pêche à l’information : l’OSINT

L’OSINT, Open Source Intelligence, ou ROSO, (en français, renseignement de source ouverte), est un ensemble de techniques de renseignement qui visent à collecter les informations disponibles publiquement sur la toile.

L’OSINT se subdivise en plusieurs autres catégories comme le SOCMINT (OSINT appliqué aux réseaux sociaux), l’IMINT (analyse d’informations de localisation à partir d’images), RECON (informations techniques liées aux services web) etc…

Ces investigations sont menées par des personnes issues d’une grande variété de milieux professionnels et de profils différents qui s’exercent à cette discipline souvent à titre de passe-temps. L’OSINT permet par exemple dans le milieu bancaire d’investiguer pour éviter certaines menaces comme les escroqueries, le phishing… Une autre de ses applications dans le milieu informatique est de permettre de déceler des menaces liées à des logiciels non mis à jour, des fuites de données sensibles ou des fichiers de code accessibles.

L’OSINT joue également un rôle décisif dans la prévention d’attaque terroriste. Le meilleur exemple est l’identification d’un lieu à partir de multiples bribes d’informations qui sont à disposition des chercheurs (vidéos, images, publications sur les réseaux sociaux…). C’est de cette façon que Nick Waters, membre du collectif OSINT Bellingcat, a réussi à géo-localiser des partisans de l’organisation de l’État Islamique.

Ainsi, grâce à la présence massive d’informations personnelles publiques, il est aujourd’hui très facile, pour quiconque ayant un minimum de connaissances dans le domaine, de récupérer le profil ou les habitudes d’une personne.

Ces précieuses informations récupérées peuvent par la suite être utilisées pour de l’escroquerie ou du phishing très ciblé ; plus l’arnaque est personnalisée moins la victime potentielle est méfiante…

Si l’on ajoute à cela par exemple, que près de 60% des américains utilisent un nom ou une date de naissance dans leurs mots de passe, l’usage de la technique de l’OSINT rend la détection de ces précieux sésames très facile puisque ces informations sont publiques et facilement accessibles par quiconque – d’où la nécessité de rendre robustes ses mots de passe.

Exemple d’autres traces que nous laissons :

Les Cookies

Les informations publicitaires que nous évoquions tout à l’heure sont gérées par ce qu’on appelle les cookies, que nous avons tous, a tort, tendance à accepter trop rapidement sans savoir de quoi il s’agit.

En résumé, les cookies sont des fichiers qui sont déposés par le navigateur sur votre ordinateur lorsque vous naviguez sur Internet. Il en existe de différents types, chacun ayant des finalités différentes.

Les cookies permettent par exemple d'aider le site web à garder une trace de vos visites et de votre activité. Tous les cookies ne sont pas destinés à des fins publicitaires, certains cookies ne sont présents que pour aider l’utilisateur pendant sa navigation (par exemple pour vous garder connecté lorsque vous quittez le site et y revenez plus tard) ou à des fins de statistiques d’audience du site Internet consulté.

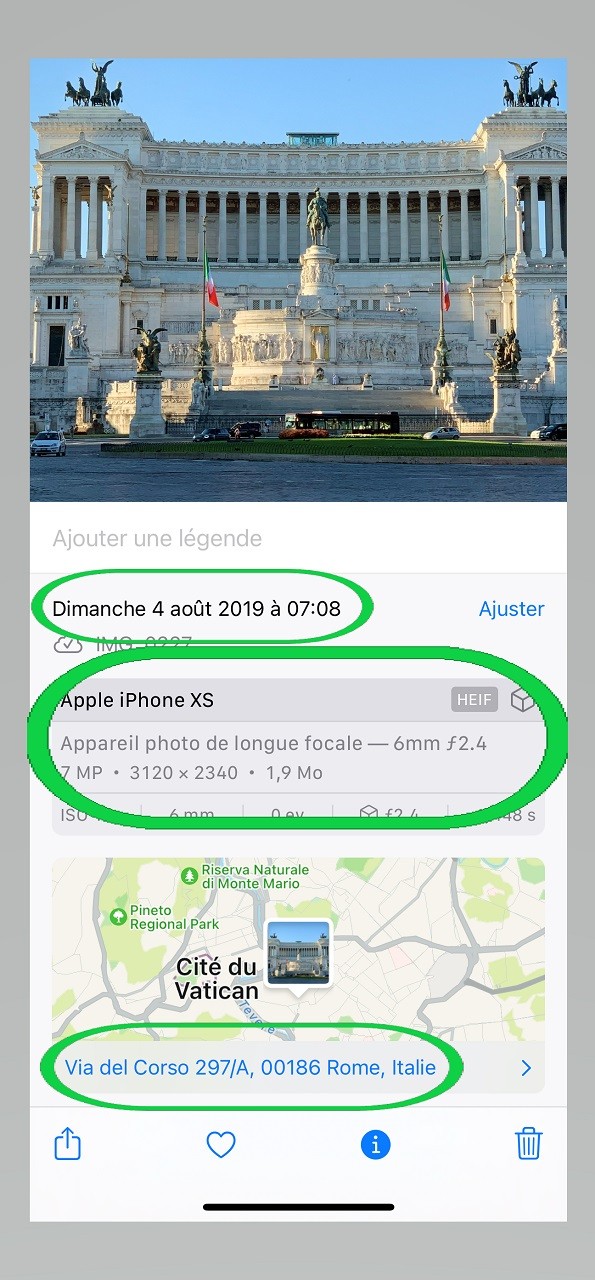

Les Métadonnées

Tous les documents numériques présentent des métadonnées, par exemple lorsque vous prenez des photos, les smartphones les plus récents vont y ajouter des « métadonnées ». D'une manière générale, les métadonnées sont des informations qui permettent de caractériser un contenu, un fichier numérique. Il s’agit pour l’essentiel d’informations descriptives telles que la date de création, l’auteur... Par exemple pour une image les métadonnées peuvent être la localisation précise de l’endroit où la photo a été prise, le type de téléphone…

Nous vous conseillons de supprimer ces métadonnées avant de poster une image en ligne, cela permettra de réduire le risque de vous faire localiser par le biais de vos publications, bien que cela soit tout de même possible en identifiant les éléments qui sont présents sur la photo si vous êtes dans un lieu public et/ou reconnaissable.

Connaître sa « e-réputation »

À vous de jouer, essayez de votre côté de faire quelques recherches simples vous concernant, tapez votre nom et prénom sur votre moteur de recherche préféré et inspectez ce que vous trouverez. Vous serez alors en mesure de connaître ce qu’il est facile de trouver sur vous. Sachez qu’il est possible de paramétrer vos comptes sur la plupart des plateformes pour que certaines informations ne soient pas publiques. Par exemple vous pouvez décider que votre date de naissance ne puisse pas apparaitre publiquement sur Facebook. Mais surtout, lorsque vous vous inscrivez sur un site Internet, posez-vous la question « Ce site a-t-il réellement besoin de posséder cette information ? ».