Bonjour à toutes et à tous,

Encore une fois, l'année passée nous avons constaté que la cybermalveillance n'avait pas fini sa croissance exponentielle. Nous n'avons jamais relevé d'aussi fortes progressions des attaques par phishing que celle observée sur les derniers mois. Une chose est sûre, les pirates semblent avoir sauté sur l'opportunité de la crise sanitaire pour développer leur activité.

Même si la sécurité des objets connectés, smartphones en tête, s'améliore de jour en jour, l'enjeu reste la bonne information de tout un chacun pour disposer d'un premier rempart efficace face à toutes ces menaces.

Je vous invite donc à reprendre nos bonnes habitudes en vous proposant une nouvelle édition de notre newsletter Cyber où nous faisons notamment un focus sur la réponse de l'Europe aux attaques de plus en plus nombreuses visant les états.

Bonne lecture et meilleurs vœux cybersécurisés !

Christophe Borry

CISO (Chief Information Security Officer) du Crédit Agricole Pyrénées Gascogne

Depuis le 1er janvier 2021 est entrée en vigueur la DSP 2 (Deuxième Directive sur les Services de Paiement) qui, devenant obligatoire à cette date, renforce la sécurité des paiements en ligne afin de lutter contre les fraudes et l'usurpation d'identité. La principale mesure qui s'impose désormais à tous les établissements financiers réside dans l'obligation de mettre en place un procédé d'authentification forte.

Authentification forte :

L'authentification forte des paiements, (ou « Strong Customer Authentication » - SCA en anglais) est un dispositif destiné à renforcer la sécurité des paiements en ligne ainsi que des conditions d'accès à un compte bancaire par Internet.

Le principe général est de vérifier que vous êtes bien à l'origine d'un paiement par Internet ou de la connexion à votre « espace bancaire » en rendant obligatoire l'utilisation d'au moins 2 des 3 éléments suivants :

- Un élément d'identification connu seulement par vous : code secret, mot de passe , question secrète…

- L'usage d'un appareil personnel lié à l'utilisateur : montre connectée, smartphone, carte à puce, Badge Rfid…

- Une caractéristique biométrique : reconnaissance faciale, empreinte digitale…

Alors comment explique-t-on la recrudescence de fraudes qui peuvent survenir malgré ces mesures de sécurité ?

La sécurité des systèmes bancaires étant de plus en plus robuste, les pirates préfèrent s'attaquer au maillon le plus vulnérable : Vous !

Au travers de faux mails, d'offres alléchantes ou d'escroqueries élaborées ils peuvent essayer de récupérer ces informations essentielles d'authentification et agir à la place de leurs victimes outrepassant ainsi les mesures mises en place.

Si les cybercriminels arrivent à s'insérer entre vous et les différents systèmes d'authentification sécurisés, ils ont gagné ! Le coffre-fort le plus blindé du monde n'est rien si vous en possédez la clé…

Voici quelques mesures simples vous permettant de déjouer ces pièges :

- Prendre garde aux offres alléchantes présentées sur des sites méconnus ou provenant de mails issus d'émetteurs inconnus.

- Toujours privilégier les sites sécurisés disposant du fameux « https:// » limitant les possibilités d'interception des informations échangées.

- Être vigilant et réfléchir à deux fois avant de saisir ses coordonnées bancaires ou de carte.

- Se rappeler qu'aucune société ne vous demandera ni par mail ni à l'oral de fournir vos identifiants, mots de passe de connexion ou codes de carte bancaire.

- Contacter sa banque pour bénéficier dès aujourd'hui des solutions de sécurisation. Enregistrer par exemple votre smartphone dans le service SecuriPass proposé par le Crédit Agricole Pyrénées Gascogne, permettra d'éviter que quelqu'un d'autre le fasse à votre place ;)

|

|

Considérée comme l'une des pires attaques à l'encontre du gouvernement des États-Unis, le piratage de l'entreprise SolarWinds, en décembre dernier, a marqué les esprits car elle est représentative des nouvelles techniques insidieuses des pirates d'aujourd'hui.

Pourquoi attaquer de front une entreprise ou un organe étatique réputé très sécurisé alors qu'il est plus aisé de prendre « les chemins de traverse ». Il suffit par exemple d'infecter les serveurs d'un prestataire de services ou tout simplement d'une application utilisée par la cible finale de l'attaque pour en infiltrer les réseaux.

C'est ce qui s'est passé pour SolarWinds, éditeur américain du logiciel de gestion Orion, qui s'est vu attaquer par des pirates informatiques qui ont infecté à son insu les mises à jour de son logiciel. Cette infection permettait aux assaillants d'accéder aux systèmes informatiques de près de 20 000 clients par l'intermédiaire d'une backdoor (porte dérobée baptisée Sunburst). Le problème c'est que dans la liste de ses clients on trouvait des agences gouvernementales comme le département du trésor, celui de l'énergie ainsi que le département du commerce.

Retour sur la mécanique de l'attaque :

Le fameux logiciel Orion permet en fait de gérer la surveillance et la gestion analytique des systèmes d'information, se trouvant ainsi au cour des réseaux informatiques de ses clients. En réussissant à infecter ce logiciel par le biais de ces mises à jour en mars 2020, les hackers ont pu progressivement s'introduire dans les serveurs de nombreux utilisateurs de la solution de SolarWinds (plus de 18000 clients dans le monde ont appliqué cette mise à jour).

Si cette attaque a débuté silencieusement en mars, elle a été découverte début décembre 2020 par la société de sécurité privée FireEye qui a pu déjouer une tentative d'intrusion en lien direct avec cette mise à jour dévoyée.

Quelles conséquences ?

Les autorités fédérales ont annoncé par le biais du FBI que les conséquences étaient inquiétantes en précisant que le pire était à venir. Ainsi le département cyber de la NSA (National Security Agency - Agence de la Sécurité Intérieure) a déclaré que « l'étendue de l'attaque était encore inconnue » mais que le nombre conséquent d'acteurs impliqués laissait entrevoir des répercussions préoccupantes pour les mois à venir.

Un nouveau coup des Russes ?

Une certitude à l'heure actuelle, il s'agit d'une attaque de très haut niveau qui a sans nul doute bénéficié d'un soutien au niveau étatique. Dans ce genre de cas ces sont la Chine et la Russie qui sont souvent pointés du doigt.

Mais ici, les regards se tournent principalement vers la Russie, dont le groupe APT29 plus connu sous le nom de Cozy Bear semblerait, selon les premiers résultats de l'enquête, être à l'origine de ce piratage de haut niveau.

Ce groupe réputé pour ses faits d'armes dans le domaine du cyber espionnage est connu pour faire partie des services de renseignements de Moscou (il a déjà en outre piraté l'administration américaine pendant la présidence de Barack Obama).

La Commission Nationale de l'informatique et des Libertés (CNIL) est en quelque sorte le « gendarme » de la protection des données personnelles des Français. Une de ses missions est de faire respecter les dispositions du Règlement Général sur la Protection des Données (RGPD).

C'est dans le cadre de cette mission que celle-ci a sanctionné, le 7 décembre dernier, deux médecins libéraux pour avoir insuffisamment protégé les données personnelles de leurs patients.

Que reproche-t-on à ces praticiens ?

Les deux médecins ont été épinglés concernant les mêmes violations au RGPD, à savoir un manquement à l'obligation de protection des données de leurs patients mais également une absence de notification de ces violations des données à la CNIL (ce qui est une obligation dans le cadre du RGPD).

Ces manquements portés à la connaissance de la CNIL en 2019 suite à un signalement ont conduit celle-ci à effectuer des contrôles en ligne qui ont vérifié la réalité des violations.

Ce qu'a pu constater la Commission, c'est une totale accessibilité sur le web à des milliers d'images médicales de patients hébergées sur des serveurs appartenant à ces deux médecins libéraux.

Lors des auditions, les deux médecins ont reconnu que l'origine de la fuite était liée à un mauvais paramétrage de leur logiciel de gestion d'imagerie médicale et d'un mauvais paramétrage de leur box internet…

Des sanctions salées !

À l'issue de son enquête la CNIL a ainsi défini que ces violations de données enfreignaient deux principes fondateurs du RGPD. Tout d'abord, le manquement à l'article 32 du RGPD concernant l'obligation de sécurité des données en déclarant que ces deux médecins : « auraient notamment dû s'assurer que la configuration de leurs réseaux informatique ne conduisait pas à rendre les données librement accessibles sur Internet ».

Le second manquement concerne l'article 33 relatif à l'obligation de notifier les violations de données à la CNIL, celle-ci ayant été prévenue de cette fuite grâce à un signalement et non sur déclaration des praticiens.

En conséquence, la commission restreinte de la CNIL réunie le 7 décembre pour statuer sur les faits, a infligé une amende de 6000€ pour le premier et de 3000€ pour le second sans toutefois considérer la publication de leur identité comme indispensable s'agissant de personnes physiques exerçant à titre libéral.

Ce qui est particulièrement nouveau dans cette affaire c'est qu'après avoir sanctionné Amazon, Google, ou encore plus récemment en France le groupe Carrefour, la CNIL sanctionne cette fois-ci des personnes physiques. C'est en quelque sorte un signal fort indiquant la fin de la période transitoire accordée par la CNIL aux entreprises pour assurer leur mise en conformité et le durcissement des sanctions à l'avenir.

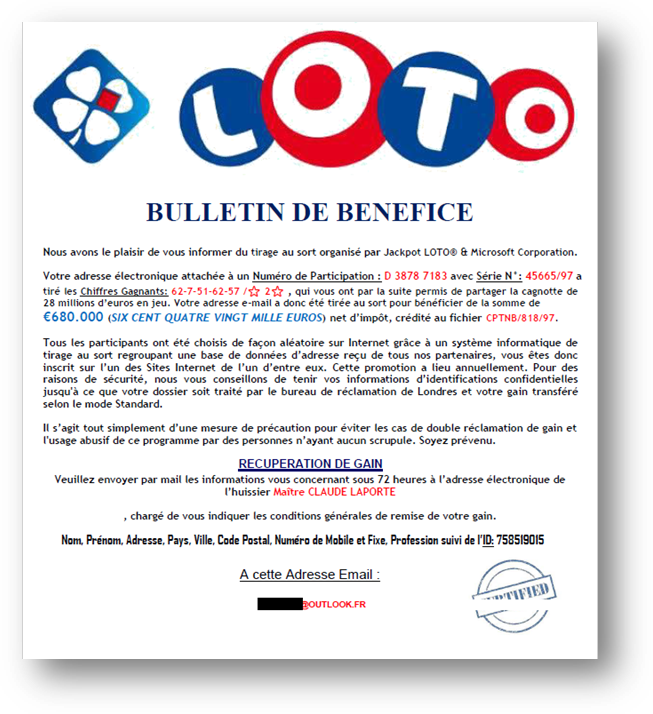

N'est-ce pas formidable ? Un de nos clients s'est vu gratifier d'un formidable gain de 680 000€ de surcroît pour une loterie à laquelle il n'a pas participé !

Ce message bienvenu en ce début d'année n'a pas trompé notre client bien entendu.

Si ce mail n'est pas dangereux tel quel (il ne présente pas de liens vers un faux site ou de saisie de renseignement via un formulaire) le seul risque encouru et de croire à cette fausse promesse et de rentrer en contact avec le présumé avocat désigné dans la lettre. Va alors s'engager une véritable escroquerie visant à soutirer de l'argent aux potentielles victimes qui souhaiteraient récupérer le providentiel (mais virtuel) gain !

Une règle d'or : si vous n'avez pas initié quelques demandes que ce soit, il faut fuir sans questionnement les cadeaux qui tombent du ciel !

Comme nous l'avons vu depuis plusieurs mois, nous assistons à un changement notable dans le choix des cibles des pirates. En effet les cyberattaques qui faisaient trembler majoritairement les acteurs économiques quels que soient leurs tailles, ciblent désormais également les états.

Lorsque des enquêtes approfondies sur les affaires récentes sont menées, les autorités des pays victimes découvrent souvent que derrière les groupes de hackers se cachent des entités étatiques qui cherchent soit à nuire à un autre pays soit à faire du cyber espionnage

Cette nouvelle tendance prend de plus en plus d'ampleur, comme nous l'avons vu plus haut avec la mésaventure de SolarWinds ou bien dans notre édition du mois d'août dernier sur les cyberattaques survenues en Australie.

Cette cyberguerre silencieuse (le terme cyberguerre est emprunté à l'excellent site de Numérama que nous ne pouvons que vous encourager à suivre) est donc désormais au centre des préoccupations de tous les gouvernements mondiaux.

En Europe, les deux autorités nationales chargées des questions de sécurité informatique en France et en Allemagne, respectivement l'Anssi (Agence Nationale de le Sécurité des Système d'Information) et le BSI (Office fédéral de la sécurité des technologies de l'information ou Bundesamt für Sicherheit in der Informationstechnik), ont publié un rapport commun mettant en évidence une forte augmentation des attaques pour l'année 2020 avec une inquiétude particulière sur le secteur de la santé…

De fait, le sujet du numérique est également au centre des préoccupations de la Commission européenne. La récente mise en place du RGPD (Règlement Général sur la Protection des Données) en 2018 qui définit et encadre l'utilisation des données personnelles dans l'ensemble des États de l'Union, se trouve aujourd'hui complété par la volonté de mise en place d'une structure opérationnelle qui permettrait de protéger efficacement l'union contre les cyberattaques.

Le « Cyberbouclier »

Le commissaire européen Thierry Breton responsable à Bruxelles entre autres du marché intérieur a récemment déclaré qu': « il est urgent pour l'Europe de renforcer ses moyens technologiques, opérationnels et politiques lui permettant de faire face à une cyberattaque d'ampleur, qui toucherait simultanément plusieurs pays de l'Union. Nos objectifs sont clairs : détecter, défendre, dissuader ».

C'est sur cette philosophie que Thierry Breton accompagné de deux autres commissaires européens a présenté, le mercredi 16 décembre 2020, les contours du plan qui devrait définir les futures orientations européennes dans les domaines de l'économie numérique, de la défense et de la lutte contre le terrorisme.

Les principes fondateurs de cette future organisation reposent sur trois idées fortes :

- La résilience, la souveraineté technologique et le leadership sur les questions de sécurité.

- Le nécessaire renforcement des capacités opérationnelles de prévention, de dissuasion et de réaction.

- Le développement des coopérations.

De façon concrète cela se traduit par des orientations axées sur la graduation et la maîtrise de la menace : Détecter - Défendre - Dissuader.

Détecter :

Ce « Cyberbouclier » européen verra son architecture organisée tout d'abord autour d'un réseau de multiples Centres des Opérations de Sécurité - SOC en anglais - (Secutity Operation Center) chargés de traiter et de prévenir les menaces à l'échelle européenne. Cette organisation créera un maillage de centres névralgiques en mesure d'alerter rapidement sur la détection des menaces.

Ce type de centre de surveillance existe déjà dans de nombreuses entreprises dotées d'un système d'information structuré. L'objectif d'un SOC est de détecter, analyser et remédier aux incidents de cybersécurité en ayant pour activité principale de veiller à ce que ces incidents de sécurité potentiels soient correctement identifiés, analysés, défendus, enquêtés et signalés en amont.

Défendre :

Organiser la défense est le deuxième axe majeur de cette stratégie. Il s'est traduit par la constitution d'un réseau de coopération baptisé "Cyber Crisis Liaison Organization Network" (CyCLONe), organisé autour d'un réseau d'agences de cybersécurité européennes pour la préparation et la gestion des crises cyber.

Le réseau CyCLONe s'articule autour de deux objectifs principaux :

- permettre des consultations sur les stratégies nationales de réponse sur la base de procédures de coopération définies pour l'ensemble des États Membres.

- permettre une analyse d'impact coordonnée sur les conséquences d'une crise cyber d'ampleur ou de crise informatique transfrontalière en favorisant la communication et le partage d'informations.

Dissuader :

A l'instar d'Interpol qui fédère en son sein la coopération de l'ensemble des polices d'Europe pour lutter contre la criminalité sur le vieux continent, une « unité conjointe de cyber », va être mise en place en ce début d'année à l'échelle européenne pour mutualiser la coopération et les échanges de renseignement concernant les sujets de cybersécurité entre les différents États membres. Nous pouvons présumer que les contours de cette organisation pourraient prendre la forme d'une cyber-agence de renseignement transfrontalière.

Changement de paradigme

Le signal fort donné par cette future organisation structurée illustre bien la volonté de l'Europe. L'émergence et la prédominance des risques à la cybercriminalité et au cyberterrorisme nécessitent de s'organiser pour riposter efficacement sans tarder. Il est en effet indispensable de mieux comprendre les risques cybers afin de mettre en place des mesures efficaces pour y répondre et prévenir les incidents.

Les enjeux financiers et stratégiques sont colossaux, on estime l'impact financier mondial des risques cybers dans le monde à plus de 1000 milliards de dollars !!!

Le risque ultime étant bien entendu qu'un État ou une fédération d'États (comme l'Europe) mal protégés ou mal préparés soient la cible d'une cyberattaque agressive et coordonnée mettant en péril l'ensemble de sa population…

Le risque ultime étant bien entendu qu'un État ou une fédération d'États (comme l'Europe) mal protégés ou mal préparés soient la cible d'une cyberattaque agressive et coordonnée mettant en péril l'ensemble de sa population…

On peut donc se féliciter de cette initiative en espérant qu'elle sera suffisamment dimensionnée pour faire face à ces menaces de plus en plus inquiétantes.