Bonjour à toutes et à tous,

C'est avec plaisir que mon équipe et moi-même, vous soumettons cette dernière Newsletter pour 2020 qui clôt une année riche en évènements.

Cette année les enjeux de cybersécurité ont été plus que jamais au centre de nos préoccupations et nous avons eu à cœur de continuer à vous proposer, nous l'espérons, un éclairage différent et accessible sur cette actualité.

Au moment où j'écris ces lignes le rythme des menaces ne semble pas s'infléchir et il y a fort à parier que nous nous retrouverons en 2021 avec de nouveaux sujets à évoquer pour continuer à vous accompagner dans cette jungle cybercriminelle.

Bonne lecture,

Christophe Borry

CISO (Chief Information Security Officer) du Crédit Agricole Pyrénées Gascogne

Le confinement l'a prouvé : le télétravail ça fonctionne !

Cette nouvelle façon d'exercer son activité encore relativement marginale il y a quelques années est synonyme d'autonomie et de flexibilité. Le test en grandeur nature d'un télétravail massif induit par la longue période de confinement que nous avons connue, a prouvé aux entreprises que cette voie était possible.

Il y a fort à parier que l'idée d'une nouvelle organisation du travail incluant progressivement plus de télétravail va faire son chemin au sein des entreprises dans les mois et les années à venir. Le bénéfice est multiple : plus de sérénité et de souplesse pour les salariés et pour les entreprises, cela rime généralement avec une meilleure productivité des collaborateurs et des réductions de coûts de fonctionnement.

Nous avons donc décidé de vous donner quelques clés pour aborder en sécurité cette nouvelle façon de travailler.

Disposer d'un espace de travail dédié dans son habitation

Même s'il ne s'agit pas d'une règle absolue de sécurité informatique, se créer un espace calme et isolé dans sa maison pour pouvoir télétravailler, vous permettra d'augmenter votre concentration et d'être moins distrait par les événements domestiques.

Effectuer les mises à jour de votre système d'exploitation

Celles-ci, comme nous en parlions dans une précédente édition , permettent souvent de corriger des failles de sécurité qui rendrait votre ordinateur vulnérable aux attaques extérieures.

Sécuriser sa connexion Wi-Fi

En général, le télétravail s'appuie sur l'infrastructure réseau de votre domicile, il est donc impératif que celui-ci soit protégé de façon efficace afin d'éviter les intrusions.

Mettre à jour l'antivirus

Tous vos appareils connectés doivent être protégés par un antivirus, il faut en outre vérifier que ce logiciel de protection soit bien à jour pour éviter tout risque d'intrusion.

Activer les outils de chiffrement du poste de travail

La plupart des systèmes d'exploitation (Windows, MacOs…) proposent des outils de chiffrement. Mettre en place le chiffrement de votre disque dur ne présente pas de difficultés particulières et permet d'éviter que vos données ne soient exploitées.

Redoubler de vigilance sur la réception et l'ouverture des emails inattendus

Le télétravail augmente mécaniquement l'ensemble des échanges électroniques et accroît en conséquence le risque d'être « happé » par un email de phishing. Soyez d'autant plus vigilants !

Renforcer la sécurité de son mot de passe

Une grande majorité d'attaques réussies est due à l'utilisation de mots de passe simples ou déjà utilisés. Attachez une grande importance à choisir des mots de passe longs et complexes, pour vous y aider nous avons consacré un article à ce sujet.

Sauvegarder régulièrement ses documents

Il est important de sauvegarder très régulièrement (a minima de façon hebdomadaire) tout son travail sur des supports dédiés à cet usage, afin de pouvoir récupérer un maximum de fichiers en cas de problème…

|

|

Sur 130 comptes visés, 45 avaient été piratés

Au cour de l'été, des comptes Twitter de grands noms de Tech ont été détournés dans le but de monter une énorme arnaque aux Bitcoins.

Ce sont les dirigeants des GAFAM (Google, Apple, Facebook, Amazon et Microsoft), qui ont été visés. Les comptes officiels d'Elon Musk, de Bill Gates, de Jeff Bezos, des sociétés Uber et Apple ont diffusé des messages sensiblement identiques proposant un deal inespéré : les abonnés de ces comptes pouvaient envoyer des bitcoins avec la promesse de doubler leur mise en retour !

Bien évidemment, l'appât était bien grossier, mais le plus frappant dans cette affaire, c'était que les comptes piratés étaient des comptes « Officiels » suivis par des millions de followers (abonnés des comptes Twitter), la probabilité de réussir à duper un grand nombre d'utilisateurs était donc très haute pour les pirates ayant monté cette arnaque…

Un butin de plus de 120 000 $

Ce sont en effet plus le 120 000 $ qui ont pu être dérobés aux abonnés Twitter grâce à cette escroquerie bien organisée. Le célèbre réseau social a immédiatement supprimé les tweets en question, mais le mal était fait… Beaucoup de malheureuses victimes avaient déjà cédé aux sirènes des BitCoins rapidement gagnés !

Une enquête fédérale diligentée par le FBI (Federal Bureau of Investigation) a immédiatement été lancée afin d'identifier les auteurs de cette fraude massive.

Des hackers en herbe

Les pirates à l'origine de cette affaire ont été appréhendés par la justice américaine le vendredi 31 juillet. Il s'agit d'un trio de hackers âgés de 17 à 22 ans.

Ceux-ci vont faire face à de très lourdes peines, pas loin de 30 délits pénaux leurs sont reprochés. À leur tête, un jeune homme de 17 ans, Graham Clark, véritable cerveau de l'affaire, n'était pas un génie de l'informatique mais déjà un maître de l'arnaque numérique. Du haut de ses 17 ans le jeune Californien serait déjà à la tête d'une petite fortune extorquée de la plus vieille façon du monde : en exploitant le facteur humain.

Un piratage pas si compliqué

Le trio n'a pas eu de mal à infiltrer un fil de discussion professionnel des employés du réseau social à l'oisillon et ainsi tromper les services de sécurité de Twitter en faisant croire à un employé de l'entreprise qu'il était un collègue du service informatique… À partir de là, rien de plus simple, ils sont parvenus à subtiliser les identifiants nécessaires à l'utilisation du portail du service client, et ensuite à détourner les comptes de personnalités populaires pour diffuser au plus grand nombre leur arnaque !

Doctolib c'est la première plateforme de prise de rendez-vous médicaux utilisée par plus de 35 millions de Français. Elle permet aux patients de l'hexagone de pouvoir en toute autonomie programmer leurs consultations auprès des différents praticiens médicaux et paramédicaux affiliés (docteurs, kinésithérapeute, spécialistes…).

Forte de plus de 135 000 professionnels adhérents, Doctolib revendique plus de 60 millions d'utilisations par mois, ce qui fait de ce service un acteur majeur de la prise de rendez-vous. C'est justement cette énorme activité qui a certainement intéressé les pirates.

Nom, Prénom, Email, Téléphone

Pour vous inscrire, rien de plus simple ! Après avoir saisi vos noms, prénoms et adresse email et téléphone, vous pouvez directement accéder à l'agenda de votre médecin pour prendre rendez-vous. Ces informations certes basiques, représentent une véritable mine d'or pour les hackers qui peuvent ensuite les utiliser pour vous piéger grâce au phishing.

En disposant de ces informations, ils peuvent envoyer des messages personnalisés en usurpant l'identité de telle ou telle entreprise (banque, assurance, fournisseur d'énergie, site de vente en ligne) et ainsi tenter de piéger leurs potentielles victimes en les attirant sur des faux sites.

6128 rendez-vous piratés

Seulement, me direz-vous ? oui car l'attaque survenue le 21 juillet a été vite bloquée par les services informatiques de Doctolib…

La plateforme a indiqué, dans un communiqué de presse publié dès le 23 juillet, que la fuite d'information ne concerne pas directement la prise de rendez-vous sur le site internet « officiel » du service. Il s'agit en fait des rendez-vous pris sur des logiciels tiers qui sont connectés à Doctolib par le biais d'API. Une API est une interface de programmation applicative permettant à d'autres sites d'utiliser le service de prise de rendez-vous de Doctolib et mise à disposition par la plateforme.

Il est également indiqué qu'aucune donnée médicale n'a pu être dérobée :

" Aucune donnée médicale n'a pu être lue : aucun motif de rendez-vous, aucun document médical, aucune information relative au dossier médical des patients n'a été concerné, rien ne nous permet de conclure à ce jour à une utilisation de ces informations administratives "

Cependant cela reste une confortable liste de données qui serait fort utile à des malfaiteurs pour initier de larges campagnes de phishing dans les semaines ou les mois à venir.

Si vous avez été amenés à prendre des rendez-vous médicaux directement sur internet durant le mois de juillet, nous vous recommandons donc de redoubler de vigilance sur les mails que vous recevrez à l'avenir…Mieux vaut prévenir que guérir ;)

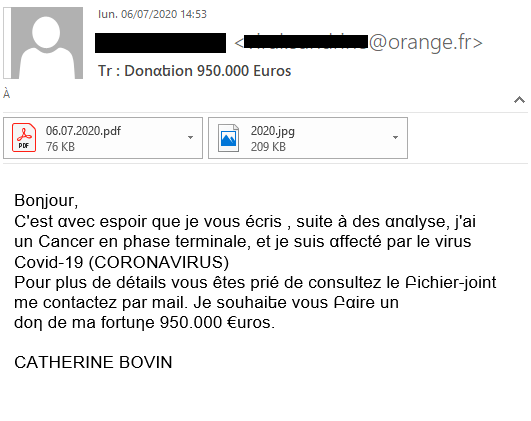

Les tentatives d'arnaques par mail foisonnent toujours et nous sommes très régulièrement alertés de nouveaux cas divers et variés, tournant souvent autour de gains à la loterie, d'héritage fortuit et autre remboursement de trop perçus… Ce qu'il est bon de souligner avec l'affaire concernant le mail reçu par notre cliente courant juillet, c'est que les malfaiteurs adaptent de façon assez opportuniste la situation sanitaire mondiale :

Comme si un cancer en phase terminale ne suffisait pas les arnaqueurs ont eu besoin de rajouter une infection à la Covid (mais ils n'ont pas pris la peine de mettre à jour le courrier en pièce jointe qui n'en fait pas état !). À la lecture de cette information il n'y a pas de doute sur la fin toute proche de cette prétendue donatrice !!

Le phishing est un sujet qui revient malheureusement trop souvent dans nos colonnes car cette menace reste omniprésente dans nos vies digitales.

Preuve en est, depuis la fin du premier trimestre, le nombre de campagnes de phishing a augmenté de plus de 600%.

Un constat s'impose : cette pratique est devenue une vraie industrie souterraine qui génère des bénéfices colossaux.

Quels sont les pirates qui se cachent derrière les tentatives de phishing ? Comment procèdent-ils ?

Nous vous présentons souvent les clés qui permettent de déceler les mails frauduleux et les indices à repérer pour déjouer ces tentatives de fraudes. Nous allons nous intéresser aujourd'hui plutôt à la genèse de ces attaques en vous proposant de comprendre le fonctionnement des campagnes de phishing.

Avant toute chose il est nécessaire de faire un rapide rappel sur cette pratique de plus en répandue.

Le phishing c'est quoi ?

Les phishing c'est une attaque qui utilise un faux mail comme vecteur d'entrée. Le seul objectif de cet email est de tromper les destinataires en essayant de récolter auprès d'eux, coordonnées bancaires, identifiants de carte bleue, ou de faire télécharger un fichier malveillant.

La forme du message est invariable, il prend l'identité visuelle d'une entité de confiance (marque, établissement bancaire, organisme public ou de santé…) afin de tromper la vigilance de la potentielle victime.

Anatomie d'une campagne de phishing :

Une campagne de phishing se caractérise par l'envoi massif sur une courte période d'un faux email par un (ou plusieurs pirates). Sur un temps assez court, car grâce aux signalements envoyés par les internautes, les sites sont souvent fermés par les services Sécurité Informatique des entreprises dont l'identité a été volée dans un délai de l'ordre de 24 à 48 h…

Pourtant, dans ce laps de temps, les instigateurs de ces attaques arrivent toutefois à attraper dans leurs filets un grand nombre de malheureuses victimes. Ensuite, ils n'ont plus qu'à recommencer en lançant une nouvelle campagne…

Pour créer une campagne de phishing, il n'est pas nécessaire d'être un hacker expérimenté, les malfaiteurs n'ont besoin que de deux choses : un kit d'outils et une liste de cibles…

Des kits "clés en main" :

Il est clair que les attaques par phishing, les plus élaborées, surtout celles de grande ampleur, sont généralement réalisées par des pirates chevronnés. Mais on assiste depuis plusieurs années à un renversement vers un nouveau marché où les hackers ne mènent plus directement les campagnes de phishing. Ils se consacrent plutôt à créer les outils nécessaires à la réalisation de ces attaques et proposent ainsi à la vente, des campagnes « prêt à l'emploi » pour les criminels en herbe…

Il existe ainsi sur des sites interlopes dédiés à la cybercriminalité des "kits de phishing". Ces sets complets disposent de tous les éléments pour construire une fausse communication pour piéger le plus grand nombre : faux mails très réalistes, sites web à l'image de grandes enseignes, divers modèles de mails avec pièces jointes piégées.

Dans ce nouveau business l'offre est large et l'on peut trouver des kits de qualité douteuse pour quelques dizaines d'euros jusqu'à des centaines d'euros pour les plus aboutis…Une société de Cybersécurité le Group-IB indiquait qu'en 2018 le coût moyen d'un kit de phishing s établissait à environ 102€, pour monter jusqu'à 250€ l'an dernier (presque 150% d'augmentation). Malgré la flambée des prix, le succès de ces kits se confirme notamment grâce à la perspective évidente de gains pour les criminels. En effet, même un pirate inexpérimenté ou n'ayant pas de connaissances poussées en informatique, peut monter un faux site avec ce type d'outil. Reste maintenant à trouver les cibles.

Le commerce des données :

Là aussi, tout est à disposition. Vous entendez souvent parler de cyberattaque, de brèches de sécurité, de fuites de données survenues dans des grandes sociétés ? Et bien les données qui fuitent ce sont les identités, mails, adresses des clients de ces entreprises…et une fois ces informations divulguées sur les sites souterrains elles peuvent être exploitées et vendues.

Les pirates à l'origine des campagnes de phishing n'ont plus qu'à récupérer des listings complets d'adresses mail avec nom et prénoms associés pour mettre en place leur supercherie.

Si vous souhaitez savoir si votre adresse mail a déjà « fuité » dans une brèche de sécurité, le site haveibeenpwned vous permet de vérifier si vous êtes concerné par l'une des cyberattaques ayant pu engendrer la violation de vos données personnelles. Il vous suffit de renseigner votre adresse email et vous saurez immédiatement :

- Si le résultat est "Good news - no pwnage found", c'est que votre mail ne se trouve dans aucune des listes réputées ayant été divulguée.

- En revanche si vous découvrez la mention "Oh no -pwned !.", pas de panique, même si cela veut dire que votre adresse a été accessible sur une des listes, elle n'a peut-être pas encore été utilisée. Profitez-en pour améliorer la sécurité de vos accès (renforcement du mot de passe, double authentification…) et surtout redoublez de vigilance !

(Nb : Dans ce cas cela peut en partie expliquer pourquoi vous recevez beaucoup de mails de phishing ou de spams).

Pour comprendre comment limiter les risques liés à ce type de campagnes, nous vous invitons à consulter nos précédents articles, nous évoquons le sujet régulièrement dans nos colonnes notamment dans les Bonnes pratiques de l'édition N°8 « Comment repérer des mails de phishing » ou bien dans l'édition d'aout 2019 où vous pourrez voir un exemple de mail de phishing détournant une commande de la Fnac ….