Bonjour à tous,

En ces moments difficiles, nous traversons une crise inédite. Cette situation est génératrice de stress, d'angoisse et d'inquiétude.

Le confinement nous maintient à distance les uns des autres pour le bien de tous. Nos échanges se font désormais et de façon massive à l'aides de nos outils digitaux : télétravail, appels vidéo, commandes en ligne… Nos habitudes ont été bousculées pour nous acclimater à cette nouvelle situation inédite.

C'est malheureusement dans des moments comme ceux que nous traversons aujourd'hui que les cybercriminels tirent profit de nos peurs et de nos inquiétudes. Je vous encourage en complément de la lecture de notre Newsletter de ce mois-ci à prendre connaissance des mesures de vigilance mises à disposition par le site Cybermalveillance.gouv.fr. Celui-ci fait un bilan des dispositions à connaître pour se protéger des nouveaux pièges à éviter, nés de cette crise du coronavirus : https://www.cybermalveillance.gouv.fr/tous-nos-contenus/actualites/coronavirus-covid-19-vigilance-cybersecurite

Bonne lecture,

Christophe Borry

CISO (Chief Information Security Officer) du Crédit Agricole Pyrénées Gascogne

Capteurs, thermostats, prises, enceintes, la majeure partie des objets de notre quotidien se déclinent désormais dans des versions connectées destinées à nous simplifier le quotidien et à repousser les limites des fonctions d'usages de ces objets devenus « intelligents ».

Aujourd'hui les objets connectés sont partout, on estime que leur nombre avoisinerait les 20 milliards dans le monde là où en 2016 on en dénombrait « seulement » 6 milliards.

La croissance exponentielle de ce marché soulève comme nous l'avions vu précédemment de nombreuses questions. Ainsi comment peut-on améliorer les mesures de sécurité qui entourent l'internet des objets ?

Les données personnelles :

Quelque soit le type d'objet, leurs points communs sont la collecte, le traitement et l'analyse des données qu'ils sont amenés à collecter. Que ce soit dans le domaine de la santé (bracelets connectés, balances, brosses à dents…), de la domotique (la maison connectée est gourmande en objets connectés de toute sorte : ampoules, serrures, alarmes, thermostats…) ou bien des loisirs (montres GPS, casques, mobilité…), tous ces appareils disposent d'informations très personnelles sur vous, vos habitudes, votre style de vie…

Ces données doivent être protégées afin de ne pas tomber entre les mains de personnes peu scrupuleuses qui découvriraient à coup sûr une façon lucrative de les utiliser !

Quelles précautions prendre ?

La sécurisation grâce à un mot de passe robuste :

Nous en parlons régulièrement : il est impératif de changer les mots de passe qui existent par défaut sur vos objets intelligents, c'est encore plus vrai en ce qui concerne les caméras connectées (celles-ci sont souvent piratées faute de changement du mot de passe par défaut). Vous trouverez ici des astuces pour créer des mots de passe sécurisés.

Mettre régulièrement à jour ses équipements :

A l'instar de son ordinateur, c'est une mesure de bon sens afin de vous protéger des potentielles failles corrigées à l'occasion des mises à jour.

Limiter les autorisations :

Il n'est pas nécessaire de donner trop d'autorisation à vos objets connectés, prenez le temps de bien configurer ceux-ci et évitez d'autoriser les options de type « consentez-vous à améliorer les services de l'éditeur ? ». Trop de liberté peut conduire à des écueils comme ceux que l'on a connus avec les écoutes sur les enceintes intelligentes.

Vérifier le bien-fondé des données collectées :

Le célèbre éditeur de logiciels Symantec a indiqué que plus de 50% des applications qu'ils ont étudiées n'indiquent pas à l'utilisateur quelles sont les données collectées, ou si elles sont partagées avec des tiers. Pensez donc à limiter au minimum les informations que vous communiquez à l'inscription d'un service. Soyez également vigilant et privilégiez des marques françaises ou européennes qui respectent le règlement européen sur la protection des données (RGPD).

|

|

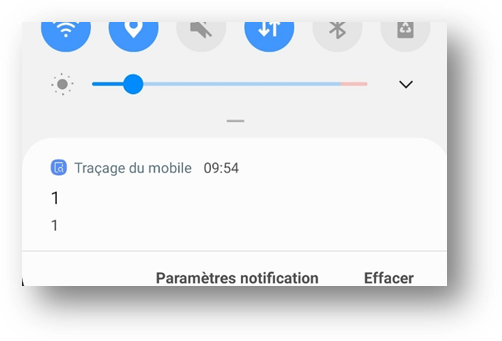

Un étrange message de notification est apparu sur une grande partie des téléphones Samsung de la gamme « Galaxy » le jeudi 20 févier en début de matinée :

Le message ne contenait qu'un « 1 » laconique dans l'espace dédié au titre, et un autre « 1 » dans l'espace dédié au texte, le tout faisant référence à l'application « Traçage du Mobile » (Find my mobile) développée par Samsung et qui permet aux détenteurs de ces appareils de pouvoir bloquer leurs téléphones à distance ou de les géolocaliser en cas de perte.

Que penser de cette mystérieuse notification ? Le géant coréen du mobile surveille-t-il ses clients en permanence ?

Un test en interne :

Le constructeur a vite réagi dans la foulée de ces envois inopportuns, en rassurant via les réseaux sociaux ses nombreux clients interrogateurs. Selon Samsung, il ne s'agissait que d'une maladroite erreur humaine qui résulte d'un test en interne.

Excuses acceptées, l'incident est clos. Oui mais…

…Des utilisateurs ont eu accès aux données d'autres clients :

Des utilisateurs très avisés au Royaume-Uni ont décidé, par mesure de précaution, de procéder au changement de mot de passe sur leur compte client. A leur grande surprise, ils ont constaté qu'en lieu et place de leurs informations sur le Samsung Shop, ils avaient accès aux informations personnelles d'autres utilisateurs.

Ils pouvaient ainsi consulter des données de type numéros de téléphone, adresses mail, adresses postales, détails de commandes voire même aux 4 derniers numéros de cartes de paiements….

L'affaire a vite fait du bruit sur la toile et Samsung a là aussi réagi rapidement en expliquant que ce problème ne concernait que le Royaume-Uni :

« Suite à une erreur technique impactant uniquement le site samsung.com/uk, un nombre restreint d'utilisateurs a pu avoir accès aux informations d'un autre utilisateur. Dès identification du problème, nous avons désactivé la possibilité pour les utilisateurs d'accéder à leur compte sur le Shop du site samsung.com/uk, et ce jusqu'à résolution du problème »

Selon le géant coréen cette fuite involontaire ne concernait que 150 personnes qui ont vite été contactées directement par Samsung.

Une pure coïncidence :

Même si l'on peut s'interroger légitimement sur la concomitance de ces deux événements le leader mondial de la vente de smartphones a indiqué dès le 28 février que ces deux événements n'avaient aucun lien et qu'il s'agissait d'une pure coïncidence.

Cette déclaration est assez surprenante, car en fait cela voudrait dire que si le bug du traçage n'avait pas eu lieu, la faille concernant les utilisateurs britanniques serait peut-être toujours active ! Affaire à suivre.

L'année 2019 fut riche en attaques informatiques avec en champions toutes catégories, les piratages par ransomware .

La tendance n'est pas prête de s'inverser en 2020, car dès fin janvier nous apprenions que la filiale construction du groupe Bouygues était sous les feux d'une attaque d'envergure impliquant comme vecteur d'infection le ransomware « Maze ».

Une entreprise « en chantier » :

C'est le 30 janvier dernier que le groupe de BTP a découvert que son Système d'Information était victime d'une cyberattaque par ransomware. Des mesures ont immédiatement été prises pour stopper la propagation et isoler les conséquences de l'attaque, avec l'arrêt pur et simple des serveurs informatiques de l'entreprise.

Selon le site ZATAZ, l'origine de cette attaque proviendrait de serveurs utilisés par Bouygues Construction qui sont basés en Amérique du Nord. Les premières machines infectées ont été identifiées à proximité de Vancouver et de Toronto.

Les attaquants à l'origine de ce piratage, identifiés par l'ANSSI (Agence Nationale de Sécurité des Systèmes d'Information) comme le groupe TA2101, ont rapidement réclamé une rançon démesurée de 10 millions de dollars, pour restituer les données chiffrées par le ransomware.

Le groupe de BTP qui a décidé de ne pas payer, a très vite procédé à des opérations de remédiation afin de reconstruire au plus tôt son Système d'Information.

Pour autant, le travail de titan réalisé par les équipes techniques de Bouygues Construction est loin d'être terminé… Au moment où nous écrivons ces lignes, l'ensemble des fonctionnalités du système informatique et des communications du groupe (et de nombreuses de ses filiales) ne sont pas encore complètement rétablies.

Les hackers à l'assaut de l'industrie

Les nombreux cas majeurs de piratage par ransomware ces derniers mois étaient concentrés sur des cibles assez précises : États ou partis politiques, secteur de la santé , sociétés du numérique, acteurs des réseaux sociaux… L'attaque du groupe Bouygues préfigure peut-être la réorientation des attaques vers le secteur industriel à l'avenir.

Cela semble se préciser car les chercheurs en cybersécurité ont découvert récemment que les nouveaux ransomwares, à l'image de celui baptisé « Snake », sont capables comme leurs prédécesseurs de chiffrer les systèmes d'information, mais ils ont en plus la faculté de bloquer et de chiffrer les communications entre les machines industrielles au sein même d'une usine.

Il est inutile de préciser que les conséquences de ce nouveau type d'attaque sont ainsi extrêmement lourdes pour les groupes industriels. Ceux-ci vont peut-être réfléchir à deux fois à payer la rançon face aux coûts exorbitants de reconstruction !!

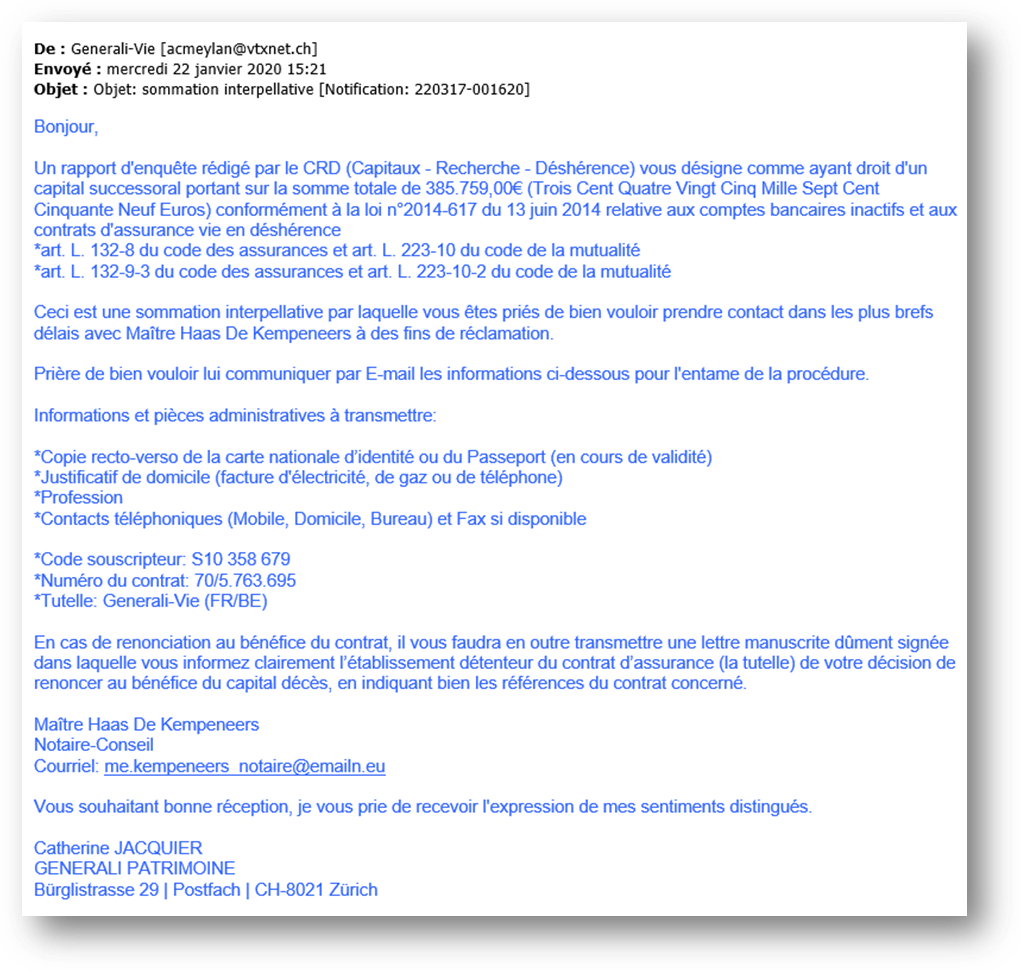

Comme souvent les arnaques naissent de belles promesses. Les escrocs misent principalement sur la crédulité des victimes qu'ils arrivent à « harponner ». Ce n'est pas le cas de notre cliente qui nous a transmis ce mail reçu courant janvier et qui a tout de suite été repéré par celle-ci comme frauduleux :

Même si la somme promise (plus de 380 000?) ferait oublier tous les signes de tromperie. Il y a des indices qui ne trompent pas :

L'adresse tout d'abord qui semble être affiliée à un groupe d'assurance connu mais qui, détaillée (entre crochets), renvoie vers un nom de domaine exotique.

L'absence de mention nominative : Les pirates se gardent bien de personnaliser ce type de courrier, car ils l'envoient en masse attendant qu'une victime morde au (gros) hameçon.

Il n'y a aucune référence à l'origine des fonds : même pas le nom de votre oncle d'Amérique ! Ce qui n'est pas non plus rassurant pour la suite…

Le but a minima est de récolter un maximum d'informations personnelles (pour monter une escroquerie « plus personnalisée » par la suite), et dans un deuxième temps d'extorquer un maximum d'argent pour le montage de ce dossier si « urgent ».

Pour beaucoup, la blockchain est un concept un peu vague. Il existe une ambivalence d'opinion à son sujet : souvent considérée comme une menace par certains, c'est un moyen de révolutionner la société pour d'autres.

C'est un sujet que nous avions brièvement évoqué lors d'une édition précédente dont le thème du « sujet du mois » concernait les crypto-monnaies, thème étroitement lié à la blockchain comme nous allons le découvrir.

La blockchain est une technologie disruptive par nature en ce sens qu'elle a d'abord bouleversé les systèmes monétaires avec les cryptomonnaies, mais surtout car elle a le potentiel de révolutionner de nouveaux domaines dans des secteurs aujourd'hui très organisés.

Le principe fondateur de la blockchain est hérité de la pensée libérale : permettre aux actions individuelles de s'agencer harmonieusement.

Origine

De tout temps le système monétaire a eu besoin, pour fonctionner, de reposer sur le principe de confiance. Celle-ci a toujours pu être assurée par des institutions centralisées (comme les banques centrales des Etats) qui ont garanti les principes d'unité de compte, de réserve de valeur et de moyen universel d'échange.

Au cours du temps la dématérialisation de la monnaie apparue d'abord avec les chèques puis les cartes de paiement et ensuite les virements, a modifié en profondeur le secteur.

C'est cette dématérialisation qui a permis d'ouvrir la voie à la création de monnaies digitales qui sont à la genèse de la blockchain.

C'est en octobre 2008, qu'un certain Satoshi Nakamoto (il s'agit d'un pseudonyme utilisé par la personne ou le groupe à l'origine du système) a publié le livre blanc décrivant le principe de fonctionnement d'une monnaie numérique affranchie des institutions centrales et complètement sécurisée : le Bitcoin.

La mise en ouvre et le fonctionnement de cette nouvelle monnaie (et du coup de toutes les autres cryptomonnaies qui suivront) reposent en intégralité sur un protocole nouveau, celui d'une chaîne de blocs ou « blockchain », permettant un système de vérification décentralisé.

Grâce à celle-ci, le Bitcoin ne dépend plus d'une autorité centralisée mais d'une organisation de relation de « pair à pair », c'est-à-dire fondée sur un réseau informatique dont les participants ne dépendent pas d'un serveur central.

Satoshi Nakamoto a créé le protocole Bitcoin afin d'une part de ne pas dépendre d'un organe central, mais également dans le but qu'il soit crypté, et quasi anonyme.

La blockchain qui régit le fonctionnement du Bitcoin enregistre toutes les transactions, mais pas ses auteurs, elle est ainsi qualifiée de pseudonymique. Il est donc quasi impossible de pouvoir relier une transaction en Bitcoins avec la personne qui est à son origine.

Depuis 2008 et la création du Bitcoin, la technologie de la blockchain a évolué constamment et a permis l'apparition de plus de 800 cryptomonnaies à ce jour.

Fonctionnement

La blockchain permet de certifier la donnée car elle permet de rendre unique et traçable toute information échangée et ce de manière hautement fiable. Son atout intrinsèque est que cette technologie permet le stockage et l'échange de données de manière absolument transparente et sécurisée. Cette prouesse est en outre réalisée sans organe de contrôle afin d'éviter toute intervention dans le but de ne pas compromettre l'architecture du système et d'en assurer son infaillibilité.

Pour ce faire, ce système repose sur l'utilisation conjointe de trois technologies complémentaires à son fonctionnement :

- La signature numérique

- La cryptographie (Le chiffrement )

- Le protocole P2P (L'échange de pair-à-pair)

Blocs, nouds et mineurs

Toutes les transactions effectuées entre les acteurs de la chaîne sont regroupées par blocs, validées et intégrées à des nouds qui sont appelés « mineurs ». Chaque bloc validé est ajouté à la chaîne de blocs et est ensuite horodaté afin que l'opération soit visible et traçable pour l'ensemble du réseau.

Pour agréger ces opérations en toute transparence et de façon optimisée, les chaînes de blocs de transaction sont évaluées en continu par les ordinateurs de ceux qui ont installé le logiciel. Ces contributeurs constituent la communauté de « mineurs » qui allouent une partie des ressources de traitement d'opération de leurs ordinateurs afin de permettre la puissance de calcul nécessaire au fonctionnement du système.

Si l'on peut faire une analogie, la blockchain agirait comme un immense livre d'or ineffaçable et indestructible, sur lequel tout un chacun pourrait ouvertement lire et écrire avec une grande liberté.

Le principal atout de la blockchain, c'est sa capacité à permettre un transfert quasi-instantané de propriété sans duplication et sans passer par un système de registre centralisé.

Futurs usages

Une des applications principales de la blockchain est le développement de smart contracts. Il s'agit d'applications qui vont automatiser en toute sécurité, grâce aux algorithmes, certaines étapes d'un contrat et en graver les règles d'exécution dans une blockchain tout en assurant la bonne fin des conditions.

Un bon exemple de ce type de contrat est celui d'un assureur français qui avait expérimenté une assurance qui permettait d'indemniser un assuré en cas de retard de vol et ce de façon instantanée et automatique. Cette application basée sur les données déclarées de décollage et d'atterrissage détectait tout écart et remboursait automatiquement les assurés sans que ces derniers (ni l'assureur) n'aient à faire quoi que ce soit.

Les smart contracts peuvent ainsi être utilisés dans des domaines divers comme ceux nécessitant des processus prédictifs (le secteur boursier ou même les paris sportifs), le suivi et le traçage des biens de consommation, la collecte des impôts, les assurances, les brevets... Les applications sont potentiellement énormes.

On peut raisonnablement penser que la blockchain va bouleverser nos modes de fonctionnement dans un avenir très proche.