Bonjour à tous,

Une nouvelle année se présente et c'est l'occasion pour nous de reprendre la diffusion de notre Newsletter dédiée à votre information sur l'actualité en matière de CyberSécurité.

Nous sommes très fiers de vous proposer cette douzième édition. Celle-ci inaugure, pour la troisième année, notre volonté forte de vous apporter une information simple et utile.

Au travers de ce bulletin bimestriel que nous mettons à disposition de l'ensemble de nos clients, nous espérons vous apporter régulièrement des clés de compréhension d'une actualité toujours riche en la matière.

Bonne lecture,

Christophe Borry

CISO (Chief Information Security Officer) du Crédit Agricole Pyrénées Gascogne

Depuis le 14 janvier, la société Microsoft a cessé de prendre en charge le support de son système d'exploitation Windows 7, ce qui veut dire un arrêt simple des mises à jour pour les utilisateurs de cette version de Windows entraînant de fait, de possibles vulnérabilités qui ne seront plus corrigées et pourront mettre en danger votre PC.

Pourquoi mettre à jour son ordinateur ?

Si elles vous permettent de profiter des nouvelles fonctionnalités apportées au logiciel, d'un design et d'une ergonomie améliorés ou de résoudre des problèmes de stabilité, les mises à jour permettent surtout de corriger au fil de l'eau des failles de sécurité qui sont découvertes dans le cycle de vie d'un système d'exploitation.

Ces failles sont autant de portes ouvertes sur vos données et il est impératif de protéger ces dernières par l'application de ces « Patchs » de sécurité diffusés par les éditeurs comme Microsoft.

Pour autant, nous ne sommes finalement que peu sensibilisés à leur importance. Une étude publiée récemment fait apparaître que plus de 85% des utilisateurs ignorent purement et simplement les alertes apparaissant sur leurs PC lorsqu'ils sont en train d'exécuter une tâche (surf sur internet, visionnage de vidéos, réponse à un mail.). Pourtant il se peut que parmi ces alertes, des mises à jour importantes et urgentes soient proposées. Le chemin est encore long vers la prise de conscience !

La récente mésaventure de la Fédération Française de Basket-Ball en est un bon exemple, celle-ci a subi en juin dernier une attaque sur son système informatique qui a paralysé tout son fonctionnement. Cette attaque a été possible uniquement en raison d'une faille sur le système d'exploitation qui a permis aux pirates de pénétrer les serveurs de cette fédération.

Nous en parlions dans notre dernière édition, les malwares sont aussi friands de ces failles de sécurité et peuvent être souvent stoppés par une mise à jour rapide de l'éditeur. Preuve en est le virus Wannacry qui a bloqué en mai 2017 des dizaines de milliers d'ordinateurs dans le monde entier, toujours en raison d'une défaillance de Windows (cela concernait Windows XP et certaines versions de Windows 7), corrigée fort heureusement depuis.A la faveur d'une mise à jour !

Pour aller plus loin :

En matière d'informatique et plus généralement dans nos usages quotidiens d'outils numériques il est primordial que nous prenions tous conscience que ces mises à jour sont importantes. Ne négligez pas non plus smartphones ou tablettes, vous devez veiller à ce que toutes vos applications mobiles et votre système d'exploitation (Android ou iOS) soient mis à jour régulièrement.

Enfin dans nos nouveaux usages, les objets connectés prennent de plus en plus d'importance, il est donc impératif de ne pas les oublier (les caméras notamment qui sont souvent la porte d'entrée d'attaques diverses).

Même si les mises à jour ne règlent pas tous les problèmes, les négliger serait tout simplement ouvrir une porte aux visiteurs les plus mal intentionnés.

|

|

La fuite découverte par le chercheur en sécurité Bob Diachenko a été rendue publique le 19 décembre dernier sur le blog d'information du site Comparitech. Il s'agit d'une nouvelle affaire d'exposition de données pour le fameux réseau social qui renvoie à d'autres scandales comme celui de Cambridge Analytica ou celui de septembre 2018 qui avait permis à des hackers d'avoir accès à des données de près de 50 millions de comptes. Ce chiffre astronomique de 2018 vient d'être pulvérisé par l'affaire que nous vous relatons aujourd'hui.

267 millions d'utilisateurs exposés

Cette base de données a été découverte par le chercheur en question via un forum de hackeurs sur le « Dark Web » (réseau internet clandestin utilisé notamment par les pirates), celle-ci était disponible librement et gratuitement à qui voulait s'en emparer.

Ce sont donc des millions d'identifiants utilisateurs, de numéros de téléphone ou de nom de membres de Facebook qui ont été exposés à la vue de tous et qui pourront être utilisés à terme à des fins crapuleuses.

Des pirates vietnamiens ?

L'enquête de Bob Diachenko conclut à une attaque dont l'origine se situerait au Vietnam. La fuite de données réalisée par des criminels basés au Vietnam proviendrait ainsi d'une opération de « scraping » (technique d'extraction du contenu de sites Web, via un script ou un programme) ou d'un abus de l'API Facebook (interface par laquelle Facebook permet à d'autres applications d'accéder à ses données).

Même si à ce jour la base de données n'est plus accessible, ces informations sont toutefois restées exposées pendant près de deux semaines entre le 4 et le 19 décembre, laissant à de nombreux hackers tout le temps de télécharger les informations, de les partager ou de les utiliser…

La prudence est de rigueur

Comme nous l'avons dit plus haut, ces informations ont une grande valeur et peuvent être utilisées à l'avenir pour mener des attaques de faux email (phishing) ou des opérations de spams ciblés voir des arnaques via sms.

Il s'agit d'informations précises sur les utilisateurs qui pourraient tromper la vigilance de certains. Le fait qu'un expéditeur connaisse votre nom, téléphone ou bien d'autres informations vous concernant, ne doit pas vous faire perdre de vue qu'une communication non sollicitée est souvent suspecte !

Il convient donc de rester en alerte et de s'interroger sur les raisons et les motivations de tous les échanges qui vous parviennent. Accordez de plus une attention toute particulière aux sms que vous pouvez recevoir dans l'avenir, car ils sont devenus un des vecteurs d'attaque préféré des pirates ces dernières semaines.

Le vendredi 15 novembre dernier aux alentours de 20h, s'est produit une attaque informatique d'ampleur sur les serveurs du CHU de Rouen, paralysant l'activité de l'établissement mais également des autres sites dépendant du même système informatique dans l'agglomération rouennaise (le centre hospitalier universitaire Charles Nicolle bien entendu mais aussi l'hôpital de Bois-Guillaume, l'hôpital Saint-Julien du Petit-Quevilly, l'hôpital de Oissel ainsi que l'EHPAD Bouciaut à Mont-Saint-Aignan).

Par principe de précaution, les équipes informatiques du CHU ont procédé à l'arrêt immédiat de tous les serveurs comme le prévoit la procédure lors d'incidents de cette gravité.

L'activité a pu progressivement reprendre avec dès le lendemain de l'attaque la reprise de l'activité des services des urgences, de l'admission des patients ainsi que des prescriptions. La remise en service de l'ensemble des systèmes a toutefois nécessité plusieurs jours pour les services informatiques. Ceux-ci ont été aidés par une équipe de l'ANSSI (agence nationale de la sécurité des systèmes d'information) dépêchée sur place avec le double objectif d'aider à la remise en service et dans le même temps de collecter un maximum d'informations pour pouvoir ensuite mener l'enquête et poursuivre les coupables.

Le vecteur d'attaque : un rançongiciel

D'après les premiers retours des experts de l'ANSSI l'attaque a été rendue possible par l'utilisation d'un Ransomware (ou rançongiciel), programme qui permet aux pirates de s'introduire dans le système informatique de la victime pour ensuite chiffrer ses fichiers pour les rendre inopérants, exigeant une rançon pour les débloquer.

Un groupe de hackers français

Dès le 22 novembre, l'ANSSI a révélé l'identité des pirates qui ont fomenté l'attaque, il s'agit du groupe de hackers baptisé TA505. Collectif connu dans le domaine de la cybercriminalité, TA505 est familier des attaques par ransomware, il avait par le passé mais sans succès tenté des attaques contre d'autres établissements de santé en France.

Le secteur de la santé, nouvelle cible des pirates

Si ce groupe cible essentiellement des infrastructures de type institutions gouvernementales, de santé, de finances ou d'énergie, c'est principalement car ce sont typiquement des cibles attrayantes et ce, pour plusieurs raisons.

Tout d'abord ces institutions consacrent moins de moyens à la sécurité informatique qui ne constitue pas leur cour de métier.

Ensuite, les avancées technologiques dans le domaine médical induisent de plus en plus de matériels innovants et connectés pour les équiper, ce qui multiplie les surfaces d'attaque.

Enfin, et c'est la raison principale, les hôpitaux détiennent des données précieuses dont les hackers savent qu'ils peuvent en tirer une forte somme pour les monnayer sous forme de rançon.

L'importance et la récurrence de cette campagne de phishing qui a sévi sur la fin d'année 2019, nous a poussé à mettre en lumière ce modèle bien particulier de faux mail à l'image du Crédit Agricole.

Un bon nombre de clients a donc reçu un mail prétendument envoyé par les services du CA et contenant en pièce jointe ce document :

Le lien « mise à jour de sécurité » renvoyait vers un faux site du Crédit Agricole (fermé très rapidement).

Cet exemple nous permet de vous rappeler, comme nous le faisons régulièrement, que Crédit Agricole Pyrénées Gascogne ne vous demandera jamais, surtout par envoi de courriels, de communiquer des informations personnelles ou des informations sur vos moyens de paiement (code confidentiel, cryptogramme visuel au dos de la carte, identifiants .). Notez en outre que nous n'intégrons jamais de lien dans nos communications personnalisées qui vous renverraient vers un espace d'authentification.

Nous l'avons vu dans les bonnes pratiques de cette édition, les mises à jour permettent souvent de renforcer la protection de nos ordinateurs face aux incursions rendues possibles par des failles découvertes sur les systèmes d'exploitation ou les applications hébergées sur nos PC. Pour autant elles ne sont pas une garantie absolue de sécurité. Une méthode complémentaire aux mises à jour régulières et à l'utilisation d'un antivirus réside dans le chiffrement des données.

Ce procédé garantit une confidentialité accrue des fichiers en les protégeant à l'aide une clé privée connue seulement par le propriétaire du poste de travail, ceci dans le but d'éviter que des intrus qui auraient outrepassé les mesures de sécurité mises en place, puissent les utiliser.

Le Chiffrement

Le chiffrement se définit par la conversion des données d'un format lisible, clair à un format codé qui peut uniquement être lu ou traité après déchiffrement. Cette méthode dont le nom est dérivé du mot « chiffre » fait référence au processus mathématique qui rend une information illisible par une somme de calculs complexes, sauf pour une personne qui détient la clé pour le « déchiffrer » sous forme lisible.

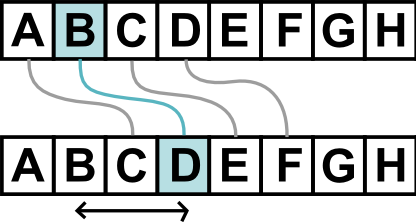

La cryptographie est la méthode socle du chiffrement. Celle-ci a été inventée dans l'Antiquité dans le but de pouvoir créer des messages secrets. Une des premières traces de cet usage est attribué à Jules César qui utilisait une méthode de décalage des lettres de l'alphabet pour crypter ses messages, cette méthode a même été baptisée « Code de César »

Le principe réside dans la substitution d'une lettre par une autre décalée de deux positions dans l'alphabet. Ainsi les termes « Sécurité Informatique » deviennent « UGEWTKVG KPHQTOCVKSWG » une fois codés avec le code César.

L'image ci-dessous nous donne la « clé de déchiffrement » de ce code :

Dans notre ère moderne, le mécanisme cryptographique sur lequel repose le chiffrement, utilise des algorithmes mathématiques complexes, impliquant la connaissance d'une méthode de décryptage (la clé). Sans cette clé, il est quasiment impossible à un tiers d'accéder aux données sous leur forme originelle.

Les méthodes utilisées de nos jours dans le domaine informatique sont bien évidemment plus évoluées et complexes que le « Code César », cependant la philosophie est la même : protéger la confidentialité des informations.

Sans forcément s'appesantir sur les contours techniques on peut citer quelques-uns de ces procédés parmi les plus populaires aujourd'hui, on compte l'AES, le RSA, le Triple DES, et le Twofish.

Quelles solutions pour nos ordinateurs ?

Vol de bases de données ou d'informations personnelles, diffusion de photos « privées » sur le Web. Sont autant de risques qui peuvent découler d'un piratage informatique ou d'un vol de matériel. La seule protection par mot de passe de votre PC ne garantit en aucune façon la protection de vos données stockées sur un disque dur.Il suffit de brancher le disque dur sur un autre ordinateur pour accéder facilement aux données qui y sont stockées.

Entendons-nous bien, les données que nous possédons sur nos ordinateurs ont souvent une valeur inestimable à nos yeux (photos de famille, vidéos, documents d'identités ou bancaires, factures.) et c'est pour cela qu'elles deviennent une monnaie d'échange aux yeux des pirates, voleurs ou toute autre personne malintentionnée. Les rendre indéchiffrables, c'est les protéger en les rendant inutilisables en cas de perte ou de vol.

De nos jours les deux systèmes d'exploitation les plus couramment utilisés Windows et macOS sont fournis chacun avec un outil de chiffrement intégré (BitLocker pour Windows et FileVault pour macOS), vous pouvez donc utiliser naturellement ces outils qui vous permettent de pouvoir chiffrer tout ou partie de vos fichiers afin de les rendre illisibles à des personnes qui n'auraient pas d'accès légitime à votre ordinateur.

La CNIL (Commission Nationale de l'Informatique et des Libertés) a d'ailleurs mis en ligne un guide pour vous aider pas à pas à mettre en place une procédure de chiffrage avec un outil gratuit (VeraCrypt).

Les échanges chiffrés

Savez-vous que le chiffrement fait intégralement partie de votre quotidien ?

Les usages numériques de notre monde contemporain ont entraîné des mutations profondes dans notre manière de communiquer et de nous informer : nous échangeons, partageons, consultons quotidiennement une masse considérable d'informations et dès la conception du réseau Internet, s'est posé la nécessité de protéger ces échanges.

Les sites internet sécurisés (avec le fameux « https » accompagné du cadenas vert dans la barre d'adresse), la carte SIM de votre smartphone, vos cartes bancaires, les sites de streaming comme NetFlix ou OCS., Tous utilisent des processus de cryptage pour sécuriser les échanges. C'est également le cas de certaines applications de messageries comme Telegram, Signal ou WhatsApp qui chiffrent les conversations pour préserver la confidentialité de celles-ci.

Le chiffrement me protège-t-il des attaques ?

Même si ce procédé permet de protéger l'intégrité de vos données, en les rendant sans valeur en cas de vol (le pirate ne pourra pas en exiger une rançon ou utiliser les informations pour effectuer des opérations frauduleuses), cela ne rend pas votre ordinateur invulnérable aux attaques.

Il reste plus que vivement conseillé de procéder à des sauvegardes régulières de vos données cryptées pour pouvoir à tout moment (et notamment à la suite d'une potentielle intrusion) restaurer proprement vos données. Nous avions justement consacré un article dans une précédente édition pour vous éclairer sur le sujet.

A savoir : chiffrer le disque dur de son ordinateur, c'est bien, mais il faut également penser à procéder aussi au chiffrement du disque dur externe ou du serveur que vous utilisez pour effectuer vos sauvegardes !